一名日本留学生在社交软件上留言称,自己选择某个“急便”(快递公司)向国内邮寄了物品,在APP查询物流状态时,却不幸遭遇木马病毒攻击,银行卡被盗刷。这名留学生的遭遇并非个例,当前瞄准移动端的支付木马病毒越来越猖獗,其中日韩支付木马病毒的兴起给用户财产安全带来了潜在威胁。

近期,腾讯安全反诈骗实验室发布的《2018上半年日韩支付类病毒变化趋势研究报告》,(以下简称“报告”)指出,日本以及韩国出现了一批支付木马病毒,伪装成快递应用诱惑用户安装,窃取个人信息和财产,建议大家安装腾讯手机管家查杀支付木马病毒软件,保障手机安全和财产安全。

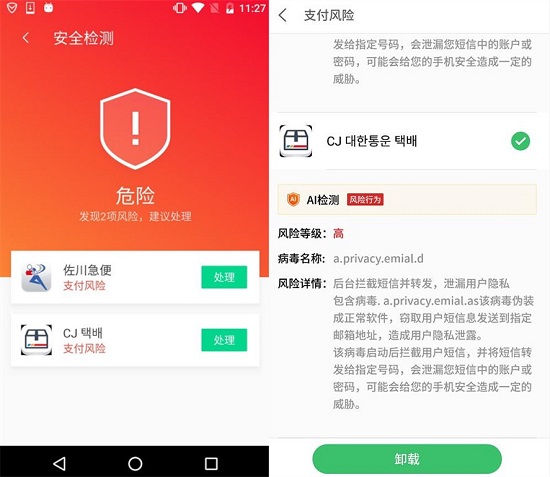

(图:支付木马病毒假冒“佐川急便”快递APP,腾讯手机管家支持查杀)

日韩支付木马病毒假冒快递应用传播,呈现隐秘化和高危化趋势

报告显示,早在2015年4月,支付木马病毒就开始在日韩传播,如今形势更为严峻。日韩支付木马病毒一般伪装成快递类应用,诱导受害者进行安装。其中,仿冒韩国“DJ”快递的应用数量最多,占比达84%;仿冒日本“急便”快递的支付木马病毒占比较小,但在8月份呈现出爆发式增长。此外,受支付木马病毒感染的手机集中在2000元以下,占比51.37%。

(图:日韩支付木马病毒伪装成快递类应用进行传播)

报告显示,日韩支付木马病毒为了绕过安全软件的查杀,采用了动态加载等对抗技术,朝着隐秘化方向发展;融合了电话短信拦截、远程指令、地理位置信息、本地数据库备份、攻击电子账号、获取SIM卡序列号等木马特征,向高危化方向演进。譬如,支付木马病毒进入手机后,会自动隐藏图标让用户难以察觉,并远程控制其手机,通过短信验证码拦截盗走用户网银或第三方支付账户的资金。

值得注意的是,日韩支付木马病毒与国内支付类病毒相比有着不同特征,主要表现在两方面:其一,在攻击目标上,日韩支付木马病毒集中在网民网络资产所在的银行、游戏、贷款、动态令牌及邮箱账号方面;而国内支付木马病毒多攻击银行类和快捷支付类应用。其二,在仿冒对象选择方面,日韩支付木马病毒伪装的APP类型较为单一,主要是快递类APP,而国内支付木马病毒会选择假冒校讯通、相册、快递、运营商、购物、游戏外挂、社交、请柬等应用,形式更多样,欺骗性更强。

腾讯手机管家精准查杀,防御支付木马病毒威胁

对用户来说,支付木马病毒可能会带来直接的财产损失,必须采取行之有效的防范措施保障移动支付安全。腾讯手机管家安全专家杨启波提醒,用户下载软件时应选择官网或应用宝等正规渠道,避免在不明网络环境下进行移动支付,同时建议用户借助腾讯手机管家进行安全防护,开启病毒库的自动更新后,第一时间拦截查杀存在安全风险的木马病毒。

据悉,腾讯手机管家依托腾讯自研AI反病毒引擎TRP-AI和自研杀毒引擎TAV,针对网络环境、系统漏洞、病毒木马、支付环境、隐私保护等进行检测,精准查杀木马病毒及恶意软件。其中,TRP-AI引擎首次引入基于APP行为特征的动态检测,结合AI深度学习能力,实现对新病毒和变种病毒更强的泛化检测能力,达到更准确的病毒检出率,为用户营造安全的手机使用环境。

(图:腾讯手机管家自研AI反病毒引擎TRP-AI,实现精准病毒检出率)

与此同时,腾讯安全反诈骗实验室基于对支付木马病毒诈骗手段的深入了解,实现对大量诈骗网站、支付木马病毒的识别,面向手机厂商提供了一套事前拦截、事后防御的支付木马病毒检测方案。譬如,事前拦截环节,在浏览器打开前对URL网站链接页面内容属性进行检测;事后防御环节,在用户从浏览器下载应用时,自动将网址和apk信息做云查信息检测,以此实现层层布防保障用户安全。