携带“永恒之蓝”漏洞攻击工具包、善于Boss反序列化漏洞、JBoss默认配置漏洞等漏洞攻击,精通中英韩三国语言……作为当前最为活跃的勒索病毒,撒旦整个2018年一次又一次地完成升级改造,广大网民深受其害。不止于此,近期腾讯智慧安全御见威胁情报中心监测发现,撒旦(Satan)勒索病毒新变种竟然放弃勒索,“改行”从事挖矿。目前来看,这一行为极有可能给用户网络安全带来更大的安全隐患。

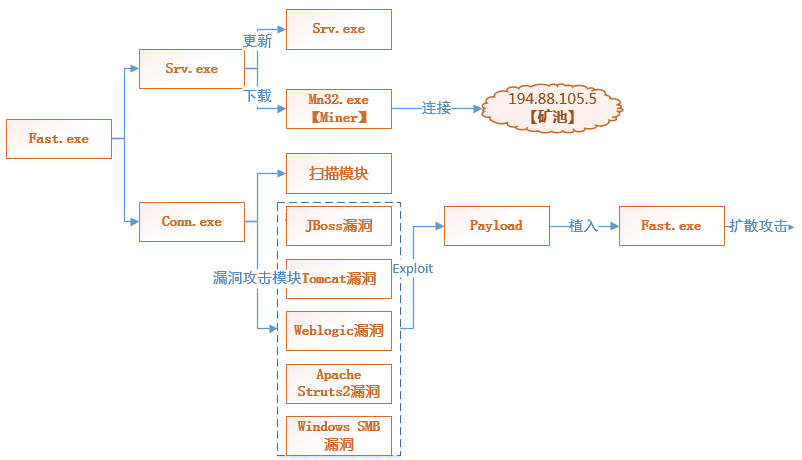

此次,撒旦新变种在传播方面“煞费苦心”,新增Apache Struts2漏洞攻击模块,攻击范围进一步得到提升。同时,该病毒变种通过挖矿木马下载模块不断地向服务器查询木马版本信息,对自身进行实时更新,上传机器系统版本、CPU信息、显卡信息、显卡数量、以及用户名到服务器,然后根据不同的系统植入不同版本的挖矿木马。

(图:Satan病毒变种攻击挖矿流程)

腾讯智慧安全技术安全专家对于撒旦“改行”挖矿的行为进行初步预测,由于此前撒旦的算法存在“缺陷”,可以被进行全部解密,从而使得勒索作者无法收到赎金。因此本次变种开始改行挖矿,不仅可以稳定的获得收入,还可以避免很快的暴露。当然,也可能是作者在“憋大招”,彻底地重构加解密模块以使其难以被解密,因此开发过程可能需要一点时间,先拿挖矿来做过渡。腾讯智慧安全御见威胁情报中心还需进一步对撒旦病毒进行监测。

作为2018年最为活跃的勒索病毒之一,撒旦丝毫没有停止攻击的脚步,反而是不断进行升级优化,持续与安全软件进行持久对抗。今年4月,撒旦携手“永恒之蓝”漏洞攻击工具卷土重来,针对服务器的数据库进行攻击加密,短时间内感染大量存在漏洞的机器;6月,腾讯智慧安全御见威胁情报中心发现撒旦的传播方式升级,不光使用永恒之蓝漏洞攻击,还携带更多漏洞攻击模块:包括JBoss反序列化漏洞(CVE-2017-12149)、JBoss默认配置漏洞(CVE-2010-0738)、Tomcat任意文件上传漏洞(CVE-2017-12615)、Tomcat web管理后台弱口令爆破、Weblogic WLS 组件漏洞(CVE-2017-10271),使该病毒的感染扩散能力、影响范围得以显著增强。

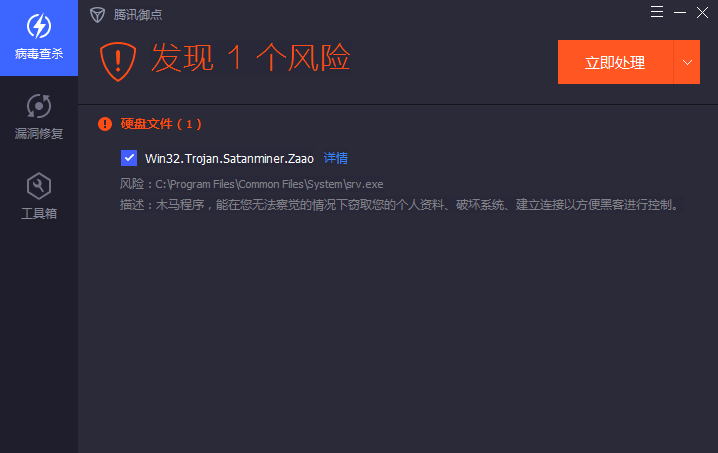

尽管腾讯智慧安全御见威胁情报中心曾多次曝光撒旦变种的动向,并开发了4.2版之前的解密工具,为多家企业客户成功解密,但目前撒旦频频升级本版,危害影响仍不容小觑。为此,腾讯安全反病毒实验室负责人、腾讯电脑管家安全专家马劲松提醒企业用户,定期对重要文件、重要业务数据做好非本地备份;尽量关闭不必要的端口、不必要的文件共享;采用高强度的密码,防止被黑客暴力破解。推荐使用腾讯御点终端安全管理系统,可轻松实现终端杀毒统一管控、修复漏洞统一管控,以及策略管控等全方位的安全管理功能,帮助企业管理者全面了解、管理企业内网安全状况,保护企业安全。

(图:企业级安全防御产品腾讯御点)

不仅如此,腾讯智慧安全还建立了“云、管、端”一体化综合立体防护解决方案,通过腾讯御点终端安全管理系统、腾讯御界高级威胁检测系统、腾讯御见安全态势感知平台和腾讯御知网络空间风险雷达等系列产品在终端安全、边界安全、网站监测、统一监控方面为医疗机构建立一套集风险监测、分析、预警、响应和可视化为一体的安全体系,为企业用户筑牢不可攻破的网络安全防线。